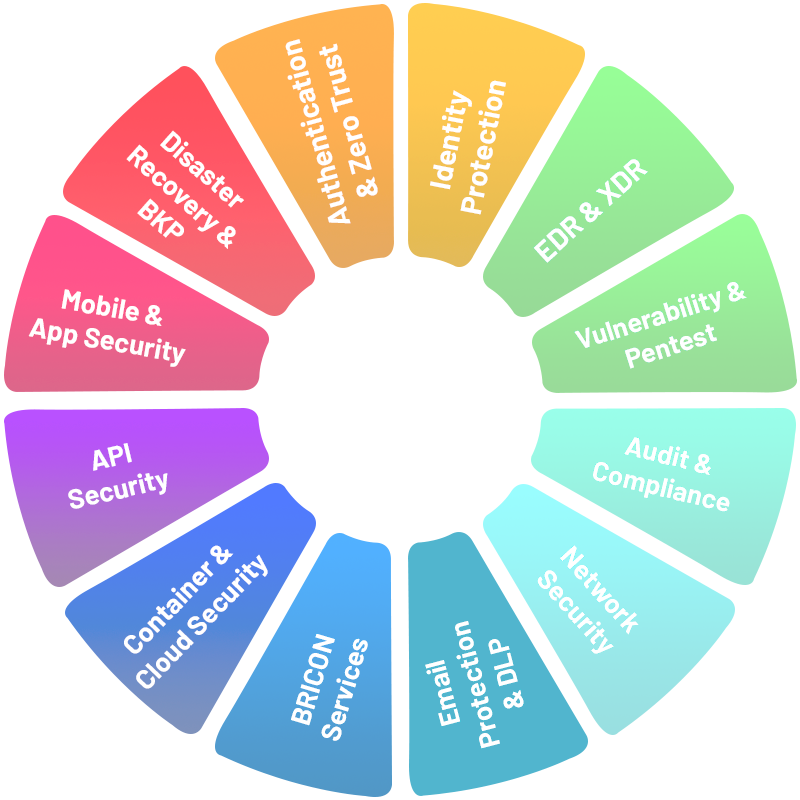

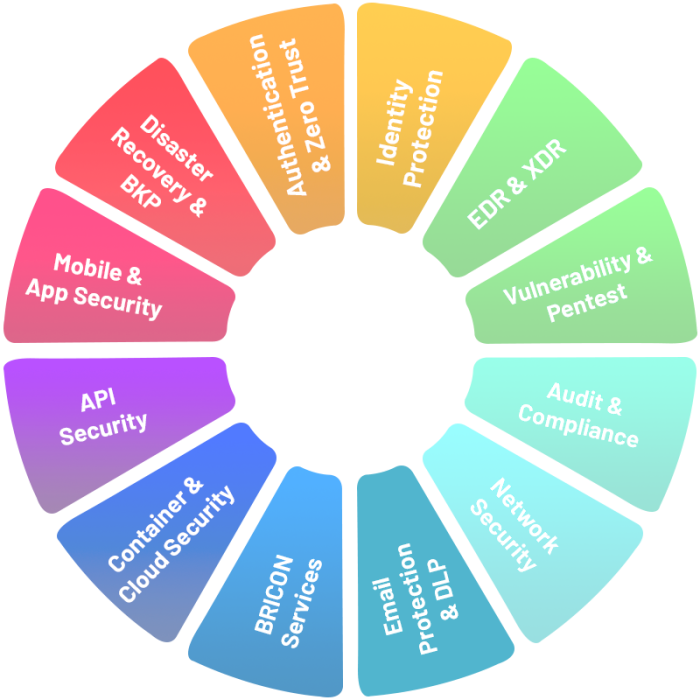

Identity Protection

Solução que monitora e protege identidades digitais, detectando atividades suspeitas, como logins incomuns ou roubo de credenciais, para prevenir fraudes e acessos não autorizados.

EDR/XDR

Endpoint Detection and Response

Ferramenta que monitora e analisa atividades em endpoints (como computadores e dispositivos móveis) para detectar, investigar e responder a ameaças cibernéticas em tempo real. // XDR (Extended Detection and Response) - Evolução do EDR, integra dados de múltiplas fontes (redes, nuvem, endpoints) para fornecer visibilidade ampla e resposta automatizada a ameaças avançadas em todo o ambiente de TI.

Micro segmentação de redes

É uma técnica de segurança de rede que possibilita aos arquitetos dividir o data center em segmentos de segurança distintos e em níveis diferentes, chegando até a carga de trabalho individual. Em seguida, são definidos controles de segurança e serviços fornecidos separadamente para cada segmento, permitindo um maior nível de proteção e gerenciamento personalizado para diferentes partes da rede.

CASB

Solução de segurança cibernética que atua como intermediário entre usuários e os serviços em nuvem que eles acessam, monitorando todas as atividades e aplicando políticas de segurança. A CASB desempenha um papel fundamental na proteção dos dados, assegurando que todas as interações estejam de acordo com as diretrizes de segurança da empresa.

Vulnerability & Pentest

Vulnerability

Fraqueza ou falha em um sistema, software ou rede que pode ser explorada por atacantes para comprometer a segurança, exigindo identificação e correção proativas. // Pentest (Teste de Penetração) - Simulação de ataques cibernéticos controlados para identificar vulnerabilidades em sistemas, redes ou aplicações, ajudando a fortalecer a segurança antes de um ataque Real.

Audit & Compliance

Audit

Processo de revisão e análise de sistemas, processos e controles de segurança para verificar a eficácia e identificar possíveis falhas ou áreas de melhoria. // Compliance - Conformidade com normas, regulamentações e padrões de segurança (como GDPR, LGPD ou ISO 27001) para garantir que a organização atenda às exigências legais e de boas práticas de segurança.

Network Security

Conjunto de práticas, tecnologias e políticas projetadas para proteger a infraestrutura de rede contra acessos não autorizados, ataques cibernéticos e vazamentos de dados, garantindo a integridade, confidencialidade e disponibilidade dos recursos de rede.

Email Protection & DLP

Email Protection

Soluções que protegem contas de e-mail contra ameaças como phishing, spam, malware e fraudes, utilizando filtros, criptografia e autenticação para garantir a segurança das comunicações. // DLP (Data Loss Prevention) - Sistema que monitora, detecta e bloqueia a transferência não autorizada ou vazamento de dados sensíveis, protegendo informações confidenciais em uso, em movimento e em repouso.

Container & Cloud Security

Container Security

Práticas e ferramentas para proteger ambientes de contêineres (como Docker e Kubernetes), garantindo a segurança das imagens, runtime e redes, além de prevenir vulnerabilidades e ataques específicos. // Cloud Security - Conjunto de medidas e tecnologias para proteger dados, aplicações e infraestruturas em ambientes de nuvem, incluindo controle de acesso, criptografia e monitoramento contínuo contra ameaças.

API Security

Conjunto de práticas e tecnologias para proteger interfaces de programação de aplicações (APIs) contra ataques como injeções, autenticação inadequada e vazamento de dados, garantindo a integridade e confidencialidade das trocas de informações entre sistemas.

Mobile & App Security

Mobile Security

Medidas para proteger dispositivos móveis (smartphones, tablets) contra ameaças como malware, roubo de dados e acesso não autorizado, utilizando criptografia, autenticação e políticas de segurança. // App Security - Práticas e ferramentas para garantir a segurança de aplicações, desde o desenvolvimento até a implantação, prevenindo vulnerabilidades como injeções de código, quebras de autenticação e vazamento de dados.

Disaster Recovery & BKP

Disaster Recovery

Conjunto de estratégias e procedimentos para restaurar sistemas e dados após um desastre (como ataques cibernéticos ou falhas de hardware), minimizando o tempo de inatividade e garantindo a continuidade dos negócios. // BKP (Backup) - Cópia de segurança de dados e sistemas, armazenada em local seguro, para permitir a recuperação em caso de perda, corrupção ou ataque, garantindo a disponibilidade e integridade das informações.

Authentication & Zero Trust

Authentication

Processo de verificação da identidade de um usuário ou sistema, utilizando métodos como senhas, biometria ou autenticação multifator (MFA) para garantir acesso seguro a recursos. // Zero Trust - Modelo de segurança que assume que nenhum usuário ou dispositivo, interno ou externo, é confiável por padrão, exigindo verificação contínua e acesso limitado com base no mínimo privilégio necessário.